Bu uygulamayı yaparken 2 tane program kullanacağım.Bunlardan biri

njRAT diğeri de

autoIT.

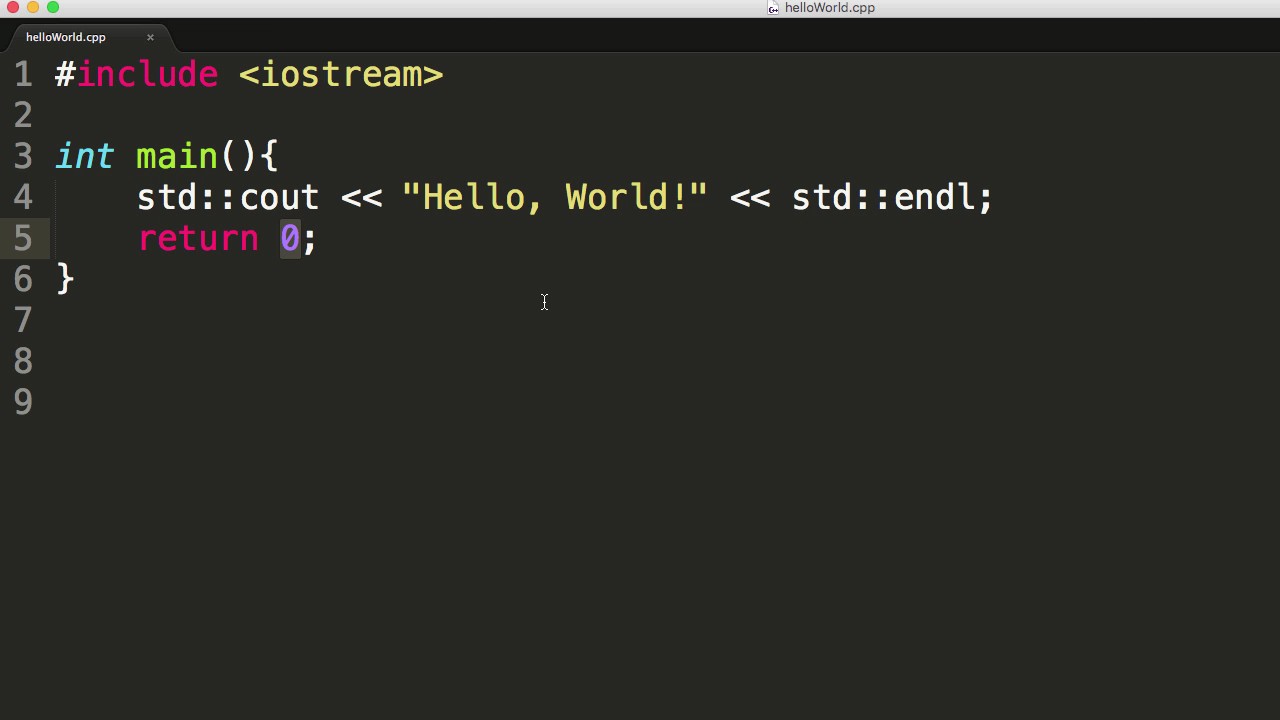

Öncelikle .exe uzantılı dosyamı oluşturmak için njRAT programına gidip aşağıdaki işlemleri yapacağım.Çok önemli olarak bahsetmem gerekirse antivirüs programlarınızı devre dışı bırakmanızdır.Aksi takdirde program dosyalarınızı tehdit olarak algılayıp silecektir.

Port kısmını 3460 seçip start diyoruz.

Daha sonra..

Aşağıdaki

Builder kısmına tıkladıktan sonra üstteki pencere geliyor önümüze.Hostumuz local host olarak kalsın.

VicTim Name yani kurbanın adına ben KURBAN dedim siz istediğinizi yazabilirsiniz. exe dosyasının bir iconu olsun isterseniz

Icon kutucuğunu işaretleyip icon ekleyebilirsiniz, ben şimdilik eklemedim.Temp dosyası içerisinde işlem yapacağımız için o kısmın seçili olması lazım ki seçili geliyor.Bütün işlemler bittikten sonra

Build diyip exe dosyasını kaydediyoruz.Fakat burada unutulmaması gereken bir şey var o da oluşturduğum bütün dosyalar aynı yerde olmalı aynı dosya altında mesela.njRAT programımız bir köşede dursun bunu kapatmayın çünkü daha sonra oradan bir çıktı alacağız.

Şimdilik buradaki işim bitti fakat exe dosyasında arka planda zararlı içerik çalıştıracağım ve bu exe dosyasının dikkat çekmemesi için bir jpg ile ekleme yapıcam. Yani exe dosyasını hedef çalıştırdığında sadece resmi görecek.Bunun için bir herhangi bir jpg dosyasını seçebilirsiniz.

Bu adımda autoIT programına gidip resim ve exe'yi birleştireceğim.Bunun için aşağıdaki adımları

uygulamanız yeterli olacaktır.Ben jpg dosyasının adına selam koydum, exe dosyasının adını da selam koydum.

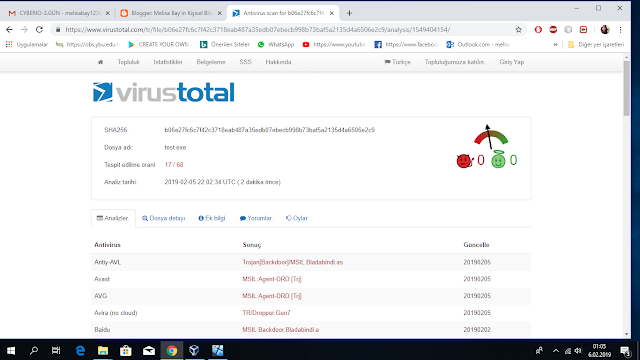

Burada exe ve ile jpg dosyalarımı birleştiriyoruz.Bunu kaydedip çıkıyoruz daha sonrasında kaydet farklı kaydet diyip adını istediğiniz gibi koyabilirsiniz ben test koydum.

Sonra oluşan bu dosyaya sağ tık compile script(x64) dediyoruz.Bu yazılımı kendi bilgisayarımızda deneyeceğimiz için size uygun olan işletim sistemine göre compile edin.

Burada dikkat edilmesi önemli bir nokra ise oluşturduğunuz her şeyi aynı dosya altında barındırmak aksi taktirde hata verecektir.

Aşağıdaki gibi olsun örneğin:

Sonrasında asıl exe dosyamız autoIT sonrası elde ettiğimiz test.exe olduğu için onu bir çalıştırmayı deneyelim.

Benden size selam olsun :)) Sonuç olarak arkada zararlı bir kod çalıştırırken hedef bilgisayar, şuan için kendi bilgisayarımızda denedik, çıktıda sadece bu resmi görecek.

Ayrıca text.exe çalıştırdığımızda njRAT programına şöyle bir çıktı gelecektir:

Kurbanın bilgisayarını erişimi sağladık.Bağlantıyı sonlandırmak için.mavi yere gelip sağ tık yapıyoruz.Oradadan da server-->uninstall dedikten sonra bağlantı son buluyor.Bir sonraki yayında bu erişimi sağladıktan sonra neler yapabiliriz ona bakacağız.Bir sonraki yayında görüşmek üzere....!