FTK(Forensic toolkit),-AccessData firması tarafından geliştirilip ücretsiz şekilde kullanıma sunulan bir yazılımdır.Özellikle adli bilişimde kullanılan bu yazılım bizlere incelenecek disk üzerinde herhangi bir değişiklik yapmadan imajlarını almayı sağlar.

Bu yazılım ile lokal sabit sürücülerin, USB hafıza kartlarının, Zip sürücülerin, CD ve DVD'lerin, dizinlerin yada tek bir dosyanın imajını alabilir. Aynı zamanda FTK Imager bu ortamlardaki dijital delillerin imajını almadan önizlenmesine de imkan tanır.

Her ne kadar silinmiş dosyaları kurtarma yeteneğine sahip olmasa da silinerek çöp kutusuna gönderilmiş fakat üzerine henüz başka dosya tarafından yazılmamış dosyaları da kurtarabilir.

Ftk Imager analiz edilecek dosyaların md5 ve Sha-1 hasleri oluşturma yeteneği vardır.

Özellikle CTF yarışmalarında da özellikle forensics kısmında sorulan imaj dosyalarını incelemek için de kullanabileceğimiz güzel bir programdır Ftk Imager.

Windows için "FTK IMAGER" ve "FTK IMAGER LITE" olmak üzere iki versiyon vardır.Ftk Imager Lıte herhangi bir kurulum gerekmez direk çalışabilir fakat Ftk Imager da kurulum gerektirmektedir, yani size tercihim direk vereceğim linkten lite versiyonunu indirmenizdir.Bunun için kayıt olup e-mailinize gelen indirme linkine tıklayıp, kurulum dosyasını indirmek ve daha sonra çalıştırmanız.Ayrıca Linux ve Mac için de versiyonları mevcuttur.İşletim sisteminize uygun olanı seçip indiriniz.

Not: Linux işletim sisteminde bu yazılım terminal üzerinden çalışmaktadır, arayüz yoktur.

Ftk Imager ı indirmek için --> https://accessdata.com/product-download/

Hazır Ftk Imager ı da nedir nasıl kurulur anlattıktan sonra bir imaj dosyası alalım mı beraber?

Program açıldıktan sonra file bölümünden Create Disk Image kısmını seçiyoruz.

Daha sonra sabir disk imajının nasıl alınacağı seçeneği çıkacak burada Physical Drive olanı seçmek en doğru yaklaşım olacaktır.

Bende sadece C diski olduğu için bir seçenek çıktı ama sizde birden fazla disk seçeneği çıkabilir istediğinizi seçebilirsiniz.

Finish dedikten sonra da diskin nereye kaydedileceğini gösteren bir pencere çıkacak bu sefer de karşımıza :

Verfiy images after they are created işlemi seçilirse imaj oluşturma işleminden sonra onaylama isteyecektir ve bu işlem imaj alma süresini iki katına çıkarır.

Precalculate Progress Statics işlemi imaj alma işleminin ortalama ne kadar süreceğini hesaplayıp kullanıcıya bildirir.

Create directory listings of all files in the image after they are created işlemi seçilirse imaj alınacak diskin içinde yer alan dosyaların detayları csv formatında çıkartılır ve imajın saklandığı dizine yazılır.

Ben şimdilik creato directory ve precalculate seçeneklerini seçip add butonuna tıklayacağım.Burada oluşturulacak disk formatı seçilir.4 tane disk formatı raw(dd), SMART, E01, AFF formatlarıdır.

Burada uygun format seçilip devam edilir, ben raw formatını seçeceğim.

İleri ile açılan penceremiz: Burada da dava numarası , delil numarası açıklama gibi bilgiler verilebilir.Sonuçta adli bilişim için kullanılıyordu bu program buraya çok takılmadan bişiler yazıp geçiyoruz.Mesela case number a 1 verebilirsiniz siz de benim gibi:)

Daha sonraki pencerede ise imaj dosyasının nereye yazılıcacağını belirteceğiz.

UYARI: Eğer imaj dosyasını bilgisayar üzerinde masaüstüne , masaüstünde bir dosya içerisine, imajını aldığımız diskin altındaki bir dosyaya çıkartmak isterseniz :" Image can not be on the disk being imaged" hatası ya da buna benzer bir hata alacaksınız cümlenin başını hatırlayamadım tam, yani diyor ki oluşturacağımız imaj dosyası görüntülenen diskte olamaz.Bu hatayı önlemek için CD'ye ,USB belleğe ve ya başka bir sabit diske dosyayı çıkartmanızı tavsiye ederim.Ben usb belleğime çıkarttım.

Ben usb belleğime imaj dosyası altında ornek-imaj dosyası olarak çıkarmasını istedim.Eğer oluşturulacak dosya, tek bir dosya halinde oluşturulsun istiyorsanız

Image Fragment Size(MB) kısmına 0 yazınız.

Compression kısmı sıkıştırılmaya izin veren disk imaj türlerinde geçerlidir ve sıkıştırma oranının gösterir.Buradan anlıyoruz ki raw da yok

.Use AD Encryption kısmı ise oluşturalacak dosyanın şifrelenmesini istiyorsak seçilmelidir.

Finish diyoruz.

Ve ardında start diyerek imaj alma işlemine başlıyoruz..

42 dk sonra imajımızı almış olacağız...

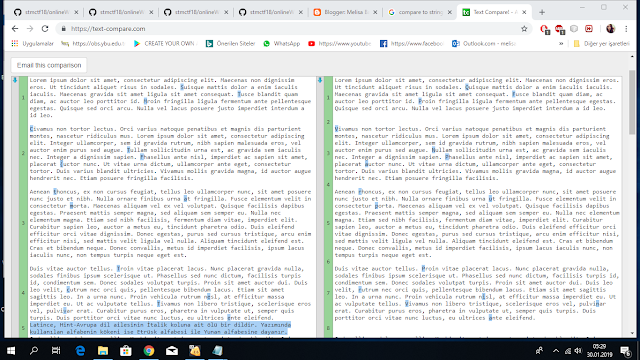

En son kısımda işlem bittiği zaman karşınıza

Image Summary butonu çıkacaktır.Buraya tıkladığınızda imaj alma işlemi hakkında özet bilgileri görebilirsiniz.Burada imajın hash değerleri ve varsa bozuk sektörler de gösterilir.

Bir sonraki yayınımda Linux terminal üzerinden imaj dosyası alma işlemini gösteriyor olacağım, bir sonraki yayında görüşmek üzere :))