Soru Metni:

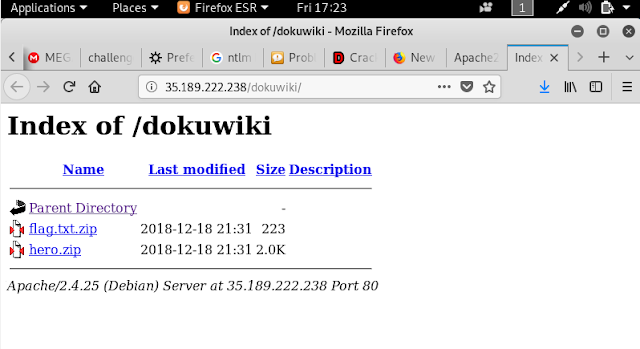

Alfred Batman’e ulaştırmak istediği dosyaları ziplerek saklıyormuş. Ama kendisi akıllı olduğu için flag.zip parolasını en az 60 karakter falan vermiş. Verilen .mpeg dosyasının içindeki bilgiler bilmediğimiz bir şifreleme yöntemiyle kriptolanmış ve/veya içinde bilgi kodlanmıştır. Pes etme ve içerdiği mesajı bul. 439eec60a5ce2520a4078dac350c6e4b.zip flag.zip

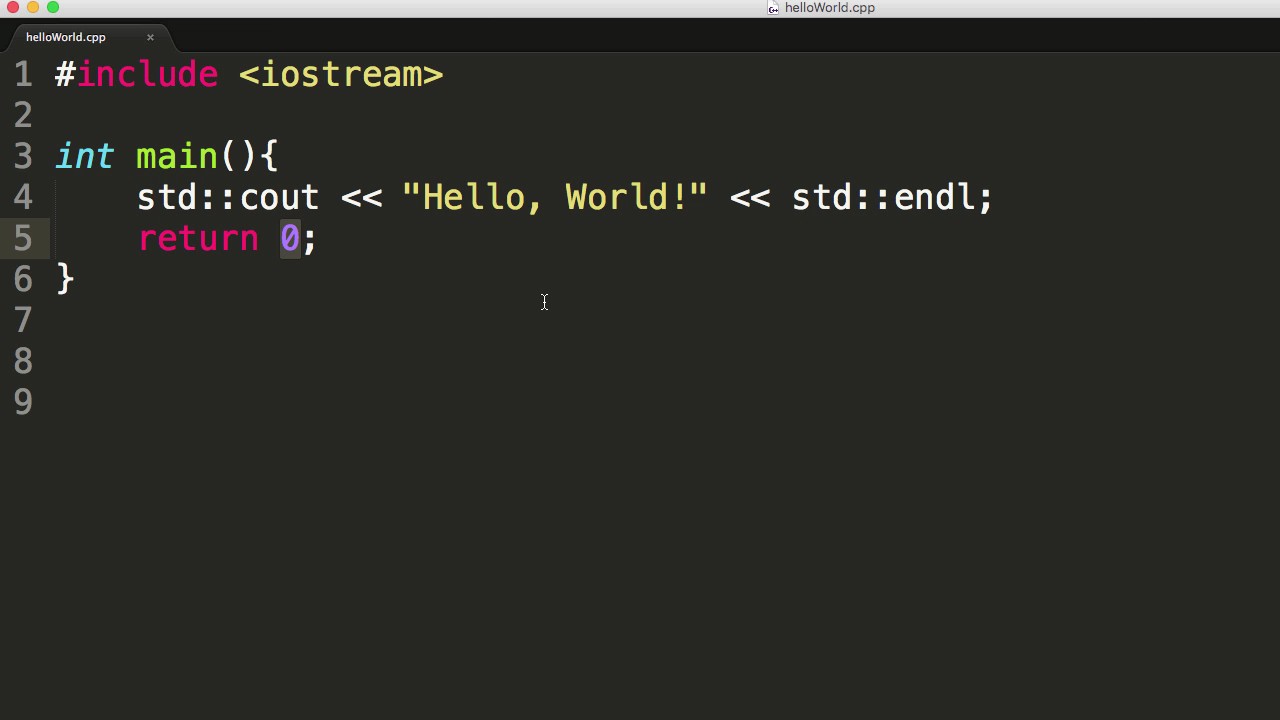

Zip'in içinden çıkan darknight.mpeg dosyasını cat ile terminalde açıyoruz.

İçinden çıkan 1 ve 0'lar bana binary formatını hatırlatıyor.Bunu binary den string e çevirmeyi deneyelim.

Çıkan sonuç da base 64 formatında.Bunu da online base 64 decoder ile deneyelim bakalım sonuç ne olacak?

Elde edilen sonuç bu :

"çok yaklaştın.flag doyasinin kok parolası BatmanveRobin"

O zaman BatmanveRobin 'in sha256 değerini bulalım.

Yeap! şimdi de flag.zip imize gidelim ve flag.txt nin parolasına bu değeri girelim..

Veee STMCTF{Gotham_artik_daha_guvenli!}---->md5'leyelim:

FLAG: eef1795a3a93f66aebc067880783b1fb